Digitale data en operaties vormen de kern van de meeste moderne organisaties, en die trend neemt alleen maar toe. Deze afhankelijkheid van geautomatiseerde systemen gaat gepaard met een verscheidenheid aan cyberdreigingen.

Deze risico's kunnen intern of extern zijn, afkomstig van medewerkers en aannemers of het resultaat van activiteiten van cybercriminelen of jouw eigen klanten. Dit kunnen opzettelijke diefstal of verstoring van gegevens zijn, of ze kunnen eenvoudig worden veroorzaakt door menselijke fouten en nalatigheid.

Het maakt niet uit waar of waarom een cyberdreiging ontstaat, het kan verwoestend zijn voor bedrijven, hun werknemers en hun klanten. Daarom is het belangrijk om cyberbeveiligingspraktijken en -tactieken te begrijpen voor een effectieve verdediging tegen gevaren in de digitale wereld.

Verschillende soorten cyberbeveiliging

Hoewel cyberbeveiliging vaak digitale beveiligingsmaatregelen omvat, zoals antivirussoftware en beperkingen van gebruikersrechten, kunnen ook fysieke en offline componenten helpen om te zorgen voor een volledige bescherming tegen een verscheidenheid aan bedreigingen.

Enkele van de belangrijkste vormen van cyberbeveiliging zijn:

Applicatiebeveiliging — voorkomen dat gegevens en code in bedrijfskritieke software (zowel in gebruik als in ontwikkeling) worden gestolen of gekaapt, zoals bij penetratietesten en encryptie

Informatiebeveiliging — fysieke en digitale gegevens beschermen tegen ongeoorloofde toegang en manipulatie, zowel ter plaatse en via systemen op afstand

Infrastructuurbeveiliging — ervoor zorgen dat de structuren en faciliteiten waarop je vertrouwt, zoals elektriciteitsnetten en datacenters, toegangscontrole hebben en beveiligd zijn tegen fysieke schade of verstoring

Netwerkbeveiliging — interne netwerken beveiligen tegen ongeoorloofde toegang, met tools zoals toegangsbeheer op afstand en twee-factor-authenticatie (2FA)

Gebruikerseducatie — medewerkers en klanten de beste werkwijzen leren voor het herkennen en vermijden van cyberbedreigingen, zoals malware en phishing-aanvallen

VOORBEELDEN VAN CYBERDREIGINGEN

Er zijn veel soorten cyberdreigingen: kwaadwillende handelingen die dreigen gegevens te beschadigen of te stelen, of de werklast en services op een andere manier te verstoren. Ongeacht het type of de oorsprong, cyberdreigingen vormen een ernstig gevaar voor de gezondheid en bedrijfsvoering van bedrijven. Enkele van de meest voorkomende variaties zijn:

Malware

Malware - afkorting voor "kwaadaardige software" - is een applicatie die bedoeld is om schade aan systemen toe te brengen, gegevens te stelen, ongeoorloofde toegang tot netwerken te verkrijgen of anderszins schade aan te richten. Malware-infectie is de meest voorkomende vorm van cyberdreiging. Hoewel het vaak wordt gebruikt voor financieel gewin, wordt malware ook gebruikt als wapen door natiestaten, als een vorm van protest door 'hacktivisten' of om de beveiligingshouding van een systeem te testen.

Malware is een verzamelnaam en verwijst naar een aantal kwaadaardige softwarevarianten, waaronder:

Virussen — de meest voorkomende vorm van malware. Net als hun biologische naamgenoot hechten virussen zich aan schone bestanden, repliceren en verspreiden zich naar andere bestanden. Ze kunnen bestanden verwijderen, herstarten forceren, machines verbinden met een botnet of externe achterdeurtoegang tot geïnfecteerde systemen mogelijk maken.

Wormen — vergelijkbaar met virussen, maar zonder dat een hostbestand nodig is. Wormen infecteren systemen rechtstreeks en verblijven in het geheugen, waar ze zichzelf repliceren en verspreiden naar andere systemen op het netwerk.

Backdoors — een heimelijke methode om normale authenticatie of codering te omzeilen. Achterdeuren worden door aanvallers gebruikt om externe toegang tot geïnfecteerde systemen te beveiligen of om ongeautoriseerde toegang tot bevoorrechte informatie te verkrijgen. Hoewel veel achterdeuren strikt kwaadaardig zijn, kunnen opzettelijke varianten worden ingebouwd in hardware of besturingssystemen voor legitieme doeleinden - zoals het herstellen van de toegang tot een gebruiker die zijn wachtwoord is vergeten.

Trojaanse paarden - genoemd naar het beroemde houten paard uit het verhaal van de Trojaanse oorlog. Trojaanse paarden kunnen zichzelf vermommen als een legitieme applicatie, of zich er gewoon in verbergen. Ze openen discreet achterdeuren om aanvallers gemakkelijk toegang te geven tot geïnfecteerde systemen, waardoor vaak andere malware kan worden geladen.

Ransomware

Ransomware is ook een vorm van malware, maar vanwege zijn alomtegenwoordigheid verdient het speciale aandacht. Oorspronkelijk was ransomware ontworpen om gegevens te versleutelen en slachtoffers buiten hun systemen te houden, dat wil zeggen totdat ze hun aanvallers losgeld betaalden om de toegang te herstellen. Moderne ransomware-varianten gaan vaak nog een stap verder, waarbij aanvallers kopieën van de gegevens van het slachtoffer exfiltreren en dreigen deze openbaar vrij te geven als hun eisen niet worden ingewilligd. Dit verhoogt meestal de druk op slachtoffers aanzienlijk, aangezien gestolen gegevens vaak persoonlijk identificeerbare informatie (PII) van klanten en werknemers, gevoelige financiële details of handelsgeheimen bevatten.

Ransomware-distributiecampagnes zijn vaak gebaseerd op social engineering-technieken zoals phishing, waarbij gebruikers worden verleid tot het downloaden van een dropper die de payload ophaalt en installeert. Meer agressieve ransomware-varianten, zoals NotPetya, maken gebruik van gaten in de beveiliging om systemen te infecteren zonder bedrog.

Eenmaal op het systeem vindt ransomware alle bestanden van een specifiek type lokaal en over het netwerk, en versleutelt (en steelt) ze. De originele bestanden, herstelpunten en back-ups worden vervolgens verwijderd om te voorkomen dat gebruikers het systeem zelf kunnen herstellen. Ransomware verandert meestal de bestandsextensie (bijv. myFile.doc.encrypted) en voegt een "help" -bestand toe, waarin wordt uitgelegd hoe slachtoffers kunnen betalen om hun gegevens te herstellen.

Phishing

Phishing is een veel voorkomende aanvalstechniek en een vorm van social engineering: de strategie om mensen te manipuleren om onveilige acties te ondernemen of gevoelige informatie vrij te geven.

In phishing-campagnes gebruiken aanvallers misleidende communicatie (e-mail, instant messages, sms en websites) om zich voor te doen als een betrouwbaar persoon of organisatie, zoals een legitiem bedrijf of overheidsinstelling. Door gebruik te maken van het vertrouwen van gebruikers, misleiden aanvallers hen om op kwaadaardige links te klikken, met malware beladen bijlagen te downloaden of gevoelige persoonlijke informatie vrij te geven.

Een meer gerichte aanpak is "spear phishing", waarbij aanvallers zich richten op een specifiek individu - of een kleine groep individuen, zoals werknemers in een specifieke rol bij een specifiek bedrijf. Deze cyberdreigingen zijn over het algemeen afgestemd op hun doelwit op basis van voorkennis of informatie die beschikbaar is op internet (bijvoorbeeld via sociale media). Een aanval kan bijvoorbeeld rechtstreeks aan het slachtoffer zijn gericht en vermomd als een e-mail van hun directe manager of de IT-afdeling van hun bedrijf. Hoewel ze extra inspanning vergen om te creëren, zijn spear phishing-aanvallen vaak behoorlijk overtuigend en hebben ze meer kans van slagen.

Distributed denial of service (DDoS)-aanvallen

Gedistribueerde denial-of-service-aanvallen zijn gericht op servers, services of netwerken om de verkeersstroom te verstoren, waardoor gebruikers geen toegang hebben tot deze bronnen. DDoS-aanvallen zijn meestal bedoeld om financiële of reputatieschade toe te brengen aan een organisatie of overheidsinstantie.

Dergelijke aanvallen maken vaak gebruik van grote netwerken van met malware geïnfecteerde systemen - zowel computers als IoT-apparaten - die de aanvaller beheert. Afzonderlijke apparaten in deze netwerken worden gewoonlijk 'bots' (of 'zombies') genoemd en een verzameling ervan staat bekend als een 'botnet'.

Aanvallers gebruiken deze botnets tegen servers of netwerken, waarbij elke bot herhaalde verzoeken naar het IP-adres van het doelwit stuurt. Dit zorgt er uiteindelijk voor dat de server of het netwerk overbelast raakt en niet meer beschikbaar is voor normaal verkeer. Herstel is meestal moeilijk, omdat de bots legitieme internetapparaten zijn, waardoor het moeilijk is om de aanvallers te scheiden van onschadelijke gebruikers.

SQL-injectie (SQLI)

Structured Query Language (SQL) is een standaardtaal voor het bouwen en manipuleren van databases, vaak gebruikt in web- en andere servers. SQL-injectie-aanvallen voegen kwaadaardige SQL-code in een server in en manipuleren deze om database-informatie weer te geven waartoe de aanvaller geen toegang mag hebben. Deze informatie kan gevoelige bedrijfsgegevens, gebruikersreferenties en PII van werknemers en klanten omvatten.

Hoewel SQL-injectie kan worden gebruikt om elke op SQL gebaseerde database aan te vallen, zijn dergelijke technieken voornamelijk gericht op websites. Een kwaadwillende actor kan een aanval uitvoeren door simpelweg een SQL-opdracht in het zoekvak van een kwetsbare website te plaatsen, waardoor mogelijk alle gebruikersaccounts van de webapp worden opgehaald.

Het belang van cyberbeveiliging

De organisaties van vandaag worden geconfronteerd met cruciale uitdagingen met betrekking tot cyberbeveiliging. Het creëren, verwerken en opslaan van gegevens gebeurt steeds vaker op de edge gedaan, waardoor de operationele complexiteit toeneemt en gegevensstromen moeilijker te volgen zijn. Ondertussen zijn steeds grotere rekenkracht en AI algemeen toegankelijk, waardoor cybercriminelen zich effectiever dan ooit tevoren op bedrijven kunnen richten. En deze criminelen zijn zeer gemotiveerd, gedreven door het vooruitzicht van beloningen van meerdere miljoenen dollars van bedrijven die het zich vaak niet kunnen veroorloven om niet te betalen voor het herstel van diensten of het herstellen van verloren gegevens.

Elke organisatie die moderne technologie gebruikt, heeft te maken met het risico van cyberdreigingen. Het nemen van maatregelen om dit risico aan te pakken is van cruciaal belang voor de gezondheid en operationele veiligheid van bedrijven. Gegevensinbreuken en aanvallen op zakelijke services kunnen catastrofale financiële en reputatieschade veroorzaken, en de ongeautoriseerde toegang tot PII kan ernstige gevolgen hebben voor het leven van werknemers en klanten.

Hoe beheer je cyberbeveiliging

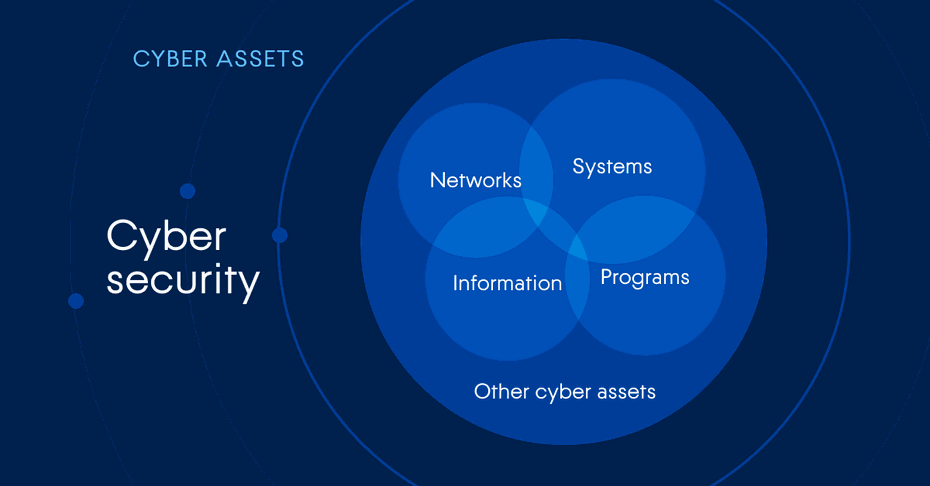

Cyberdreigingen zijn een van de grootste problemen waarmee zowel bedrijven als particulieren worden geconfronteerd. En cybersecurity houdt zich bezig met het beschermen van netwerken, systemen en applicaties tegen deze bedreigingen. Maar het is belangrijk op te merken dat cyberbeveiliging (cyber security) niet hetzelfde is als gegevensbescherming (data protection).

Gegevens zijn tegenwoordig het meest waardevolle goed ter wereld. Het vormt de kern van de bedrijfsvoering en datavolumes die bescherming nodig hebben, groeien explosief. Cybersecurity helpt de systemen te beschermen die het genereren, beheren, opslaan en overdragen van gegevens mogelijk maken. Het adresseert de gegevens zelf niet - back-ups, authenticatie, maskering of verwijdering. Als gegevens zijn versleuteld, gewijzigd of verwijderd, kan een zelfstandige cyberbeveiligingsoplossing niet veel doen om je te helpen deze tijdig te herstellen.

Het landschap van cyberdreigingen is enorm en evolueert voortdurend. Op zichzelf staande oplossingen voor cyberbeveiliging en gegevensbescherming zijn nuttig bij het beveiligen van workloads, maar ze laten gaten in jouw verdediging achter. Een meerlagige aanpak waarin de nieuwste cyberbeveiligingstechnologie wordt geïntegreerd, naast gegevensbeveiliging en authenticatie, is noodzakelijk om betrouwbare bescherming te bieden voor moderne workloads over meerdere domeinen.

Wil je meer weten over cyberbeveiliging, cyberprotectie en databescherming? We helpen je graag verder. Via onderstaande button download je het eBook "Cyber Protection 101" of plan direct een gesprek in met één van onze adviseurs om samen te kijken hoe jij je security aanpak kunt verbeteren.